Содержание

Идентификация пользователя

Смотреть что такое «Идентификация пользователя» в других словарях:

-

идентификация пользователя — vartotojo atpažinimas statusas T sritis automatika atitikmenys: angl. user identification vok. Anwenderidentifikation, f; Benutzerkennung, f rus. идентификация пользователя, f pranc. identificateur d utilisateur, m … Automatikos terminų žodynas

-

идентификация пользователя сети — (МСЭ Т Х.7). Тематики электросвязь, основные понятия EN network user identificationNUI … Справочник технического переводчика

-

Авторизация (идентификация) пользователя Интернет-сайта — Авторизация (идентификация) проверка пользователя на право просматривать определенные страницы сайта. Идентификация пользователя осуществляется с помощью имени пользователя (логина) и пароля… Источник: Приказ Казначейства РФ от 28.08.2008 N 231 … Официальная терминология

-

автоматическая идентификация пользователя — — Тематики информационные технологии в целом EN user automatic secure authentication … Справочник технического переводчика

-

Идентификация (информационные системы) — У этого термина существуют и другие значения, см. Идентификация. Идентификация в информационных системах процедура, в результате выполнения которой для субъекта идентификации выявляется его идентификатор, однозначно идентифицирующий этого… … Википедия

-

Идентификация — – процесс распознавания пользователя автоматизированной системой, для чего он сообщает ей свое уникальное имя, к примеру логин. Это имя называют идентификатором. Идентификация позволяет системе отличить одного пользователя от другого, у двух… … Банковская энциклопедия

-

идентификация (код) пользователя (для определения его полномочий) — — Тематики информационные технологии в целом EN user identification … Справочник технического переводчика

-

идентификация по паролю — Процедура, позволяющая однозначно идентифицировать пользователя по паролю, копия которого хранится в системе. Процедура выполняется для определения прав и полномочий пользователя на использование ресурсов системы. [Л.М. Невдяев.… … Справочник технического переводчика

-

ГОСТ Р ИСО/МЭК 19762-3-2011: Информационные технологии. Технологии автоматической идентификации и сбора данных (АИСД). Гармонизированный словарь. Часть 3. Радиочастотная идентификация (РЧИ) — Терминология ГОСТ Р ИСО/МЭК 19762 3 2011: Информационные технологии. Технологии автоматической идентификации и сбора данных (АИСД). Гармонизированный словарь. Часть 3. Радиочастотная идентификация (РЧИ) оригинал документа: 05.02.21 абстрактный… … Словарь-справочник терминов нормативно-технической документации

-

ГОСТ Р ИСО/МЭК 19794-4-2006: Автоматическая идентификация. Идентификация биометрическая. Форматы обмена биометрическими данными. Часть 4. Данные изображения отпечатка пальца — Терминология ГОСТ Р ИСО/МЭК 19794 4 2006: Автоматическая идентификация. Идентификация биометрическая. Форматы обмена биометрическими данными. Часть 4. Данные изображения отпечатка пальца оригинал документа: 4.16 впадина (valley): Область,… … Словарь-справочник терминов нормативно-технической документации

Оценка уровня цифровой грамотности

8 апреля 2017 года педагогам, обучающимся и их родителям было предложено самостоятельно определить уровень освоения знаний, полученных в ходе «Недели безопасного Интернета», с помощью теста «Оценка уровня цифровой грамотности по управлению персональными данными в Интернете». Данный тест взят из учебно-методического пособия для работников системы общего образования «Практическая психология безопасности: управление персональными данными в Интернете» авторов Солдатовой Г.У., Приезжевой А.А., Олькиной О.И., Шляпникова В.Н., Самотестирование направлено на выявление пробелов в знаниях тестируемых и поможет в определении дальнейшего плана работы по направлению «Обеспечение информационной безопасности школьников».

ОЦЕНКА УРОВНЯ ЦИФРОВОЙ ГРАМОТНОСТИ

ПО УПРАВЛЕНИЮ ПЕРСОНАЛЬНЫМИ ДАННЫМИ В ИНТЕРНЕТЕ

Данный тест направлен на оценку уровня цифровой грамотности школьников в сфере управления персональными данными в интернете и может быть использован для оценки эффективности освоения программы учащимися. Методика представляет собой набор из 20 тестовых заданий с одним верным вариантом ответа. На выполнение теста отводится 30–40 минут.

Инструкция

Вам будет предложено 20 заданий, касающихся вопросов безопасности обращения с персональными данными в интернете. Среди вариантов ответа есть только один правильный. Ваша задача — выбрать и отметить тот вариант, который вы считаете верным. На выполнение всего теста отводится не более 40 минут.

1. Какая информация может быть отнесена к персональным данным?

A. Фамилия, имя, отчество.

B. Дата и место рождения.

C. Место учебы.

D. Политические и религиозные убеждения.

E. Все предложенные варианты.

2. Какие из приведенных персональных данных позволяют однозначно идентифицировать пользователя в нашей стране?

A. Имя, фамилия, год рождения.

B. Фамилия, год рождения, номер школы.

C. Имя, номер паспорта РФ, город проживания.

D. Имя, фамилия, город проживания.

E. Ни один из предложенных вариантов.

3. Этим летом Маша Иванова вместе с классом ездила в Царское Село. В конце экскурсии классный руководитель сделал групповую фотографию класса на фоне Екатерининского дворца. Фотография получилась удачной, поэтому учитель поместил ее на своей странице в социальной сети с подписью «9 “Б” в Царском Селе» и отметил на ней несколько человек, включая Машу. Какая информация о Маше Ивановой содержится в этой записи?

A. Внешние данные.

B. Место учебы.

C. Место проведения экскурсии.

D. Имена одноклассников Маши Ивановой.

E. Все предложенные варианты.

4. На выходных Вася гостил у своего друга Пети. Пару раз он воспользовался компьютером друга, чтобы оформить покупку новой компьютерной игры в интернет-магазине и почитать новости. Какая персональная информация Васи могла сохраниться на Петином компьютере?

A. История поисковых запросов.

B. История посещений сайтов.

C. Личная переписка в социальной сети.

D. Скачанные файлы.

E. Ни один из предложенных вариантов.

5. Ксюша, находясь в кафе с подругой Светой, воспользовалась ее ноутбуком для входа в браузер. Что нужно сделать Ксюше, чтобы оставить минимум личной информациина Светином ноутбуке?

A. Очистить журнал посещений после выхода из браузера.

B. Не сохранять пароли во время работы в сети.

C. Использовать режим инкогнито во время работы в браузере.

D. Сменить пользователя на ноутбуке.

E. Очистить папку временных файлов после работы за компьютером.

6. Таня познакомилась с Колей на портале популярной онлайн-игры Lineage. Долгое время они играли за одну команду и не раз выручали друг друга в виртуальных боях. Как-то раз Таня собралась в очередной рейд, но в последний момент узнала о контрольной работе по геометрии и поняла, что не сможет принять участие в сражении. Коля предложил Тане дать пароль от ее аккаунта Колиному другу, который бы мог заменить ее на время в игре. Как лучше всего поступить Тане в такой ситуации?

A. Коля поручился за своего друга, поэтому можно спокойно передать ему пароль.

B. Нет ничего страшного в том, чтобы сообщить пароль другому игроку — это всего лишь игра.

C. Колиному другу можно передать пароль — даже если он украдет аккаунт, его можно будет восстановить.

D. Следует отказаться от Колиного предложения, поскольку пользовательское соглашение запрещает игрокам передавать пароль третьим лицам.

E. Тане нужно собрать максимум информации о Колином друге, а потом принять окончательное решение.

7. При регистрации на сайте у вас запросили номер телефона. В каком случае это наиболее безопасно?

A. Вы регистрируетесь на крупном и хорошо известном онлайн-ресурсе, например, на портале Mail.ru.

B. Вы первый раз совершаете покупку в интернет-магазине, на сайте которого размещены положительные отзывы других пользователей.

C. Вы регистрируетесь на игровом портале, который порекомендовали вам ваши друзья и знакомые.

D. Вы хотите скачать новый фильм на файлообменнике, и от вас требуется регистрация во всплывающем окне.

E. Во всех обозначенных выше случаях.

8. Какой из приведенных паролей можно считать самым надежным?

A. SupermanVasya2005.

B. QwErTy123456.

C. A!z8@;).

D. Q1jk45)@da.

E. M@$h@2oo!

9. Какой из способов хранения пароля от аккаунта можно считать самым надежным?

A. В записной книжке в нижнем ящике письменного стола.

B. В текстовом файле в скрытой папке на компьютере.

C. В специальной программе, бесплатно скачанной в интернете.

D. Все перечисленные выше способы можно считать полностью надежными.

E. Все перечисленные выше способы считать полностью надежными нельзя.

10. Однажды вечером Аня обнаружила, что кто-то взломал ее аккаунт, разместил на ее стене неприличные изображения и стал рассылать оскорбления ее друзьям в личной переписке. Аня восстановила доступ к аккаунту и поменяла пароль, но было поздно. Многие удалили ее из друзей и добавили в «черный список», а кто-то даже перестал разговаривать в школе. Что следует сделать Ане для того чтобы восстановить свою репутацию?

А. Удалить все неприятные сообщения со своей страницы.

B. Разместить на странице пост, разъясняющий причины произошедшего, и извиниться перед читателями.

C. Сменить пароли ко всем аккаунтам на других онлайн-ресурсах.

D. Постараться лично поговорить с самыми близкими друзьями и объяснить им ситуацию.

E. Все вышеперечисленные варианты.

11. В социальной сети Вове пришло личное сообщение, в котором сообщалось о попытке взлома его аккаунта с чужого устройства. Вове настоятельно рекомендовалось пройти по ссылке, указанной в сообщении, для смены пароля. Как правильно поступить в такой ситуации?

A. Пройти по ссылке, указанной в письме, и сменить пароль.

B. Проигнорировать письмо и добавить его в спам.

C. Написать в ответ гневное письмо с критикой работы социальной сети.

D. Самостоятельно зайти в свой аккаунт социальной сети и сменить пароль.

E. Ответить на это письмо и уточнить информацию.

12. Мила решила начать вести здоровый образ жизни. Она скачала на смартфон фитнес-трекер, который позволяет регистрировать пройденное расстояние и количество калорий, потраченных во время занятий спортом. Приложение было бесплатным, но требовало обязательного доступа к определенному набору персональных данных и функций смартфона. Какое из этих требований можно

считать чрезмерным?

A. Доступ к фотокамере и медиафайлам, хранящимся на устройстве.

B. Информация о местонахождении и перемещении.

C. Возможность совершать покупки внутри приложения.

D. Пол, возраст, вес, рост.

E. Все перечисленные требования разумны.

13. Какая персональная информация, размещенная на онлайн-ресурсе, должна быть удалена из поисковой системы по запросу пользователя?

A. Любое групповое фото, на котором есть изображение данного пользователя.

B. Перепост пользовательского поста, размещенного в открытом доступе на странице данного пользователя в социальной сети.

C. Номер паспорта или любого другого официального документа пользователя.

D. Никакая персональная информация о пользователе не подлежит обязательному удалению.

E. Любая персональная информация должна быть удалена из интернета по запросу пользователя.

14. Как поступить, если злоумышленники взломали ваш аккаунт на онлайн-ресурсе и поменяли пароль и адрес почтового ящика, к которому был привязан аккаунт?

A. Не стоит тратить силы на восстановление аккаунта — всегда можно завести новый.

B. Обратиться к администрации ресурса с просьбой восстановить вам доступ к аккаунту.

C. Обратиться к злоумышленникам с просьбой вернуть аккаунт.

D. Обратиться к знакомому хакеру с просьбой взломать ваш аккаунт еще раз и вернуть его законному владельцу.

E. Это безвыходная ситуация — потерянный аккаунт в принципе невозможно вернуть.

15. Влад — Наташин сосед по парте и очень любопытный юноша. Какое из действий Влада будет являться нарушением Наташиной приватности?

A. Рассказал одноклассникам о том, что у Наташи аллергия на сладкое.

B. Сфотографировал спящую на парте Наташу и выложил это фото в социальную сеть.

C. Взял с парты Наташин смартфон и посмотрел историю звонков.

D. Прочел вслух записку, которую Наташа написала перед уроком Ване.

E. Все вышеперечисленные варианты.

16. Какие виды Наташиных персональных данных Влад может распространять с полной уверенностью в том, что это никак ей не навредит?

A. Номер телефона, Ф.И.О. родителей, домашний адрес.

B. Страна проживания, номер школы, информация о перенесенных заболеваниях.

C. Хобби, номер и адрес школы, логин от страницы в социальной сети.

D. Возраст, рост и вес, оценки в журнале.

E. Никакие из перечисленных видов данных.

17. Какое из утверждений является полностью верным?

A. Каждому человеку необходимо защищать свою персональную информацию и сохранять как можно больше сведений о себе в тайне от других людей.

B. Каждый человек может самостоятельно решать, какая информация и при каких условиях может быть сохранена в секрете или передана другим людям.

C. Бесполезно контролировать свои персональные данные в интернете, поэтому нет смысла об этом беспокоиться.

D. Каждому человеку следует предоставлять как можно больше сведений о себе, поскольку это позволяет пользоваться всеми возможностями интернета.

E. Ни один из перечисленных вариантов.

18. Оля рассталась с Васей и теперь встречается с Антоном. Они часто гуляют, делают совместные фотографии и выкладывают их в сеть. Оля по-прежнему хорошо относится к Васе, но не хочет расстраивать его фотографиями с новым молодым человеком. Как ей лучше поступить?

A. Ограничить для Васи доступ к своим фотографиям.

B. Прекратить выкладывать свои фотографии в социальную сеть.

C. Попросить Васю не заходить на ее страницу.

D. Удалить Васю из друзей.

E. Внести Васю в «черный список».

19. Выберите верное утверждение. Авторские посты, размещаемые пользователями в социальных сетях и блогах…

A. Показывают уникальность человека и всегда позитивно влияют на его репутацию.

B. Никогда не содержат персональной информации, поэтому их публикация не влечет за собой серьезных последствий.

C. Оцениваются читателями по-разному, поэтому невозможно предсказать, как публикация поста отразится на репутации его автора.

D. Всегда содержат излишнюю персональную информацию о человеке, что может навредить не только его репутации, но и личной безопасности.

E. Не содержат ничего хорошего, поскольку свидетельствуют исключительно о желании похвастаться.

20. Каких правил НЕ стоит придерживаться, публикуя информацию в интернете?

A. Писать посты, руководствуясь первым эмоциональным порывом, — с целью донести до читателя бурю своих эмоций.

B. Публиковать сведения и комментарии о важных фактах и событиях только после их проверки в нескольких источниках.

C. Выкладывать в сеть данные о другом человеке только в том случае, если он дал на это свое предварительное согласие.

D. Оценивать публикуемую информацию с точки зрения различных категорий пользователей.

E. Все вышеперечисленные правила верны.

Правильные ответы

1 — E, 2 — C, 3 — E, 4 — B, 5 — C, 6 — D, 7 — A, 8 — D, 9 — E, 10 — Е, 11 — D, 12 — A, 13 — C, 14 — B, 15 — E, 16 — E, 17 — B, 18 — A, 19 — C, 20 — А.

Уровень освоения программы оценивается

в соответствии со следующей таблицей:

Количество правильных ответов Примерная оценка по пятибалльной шкале

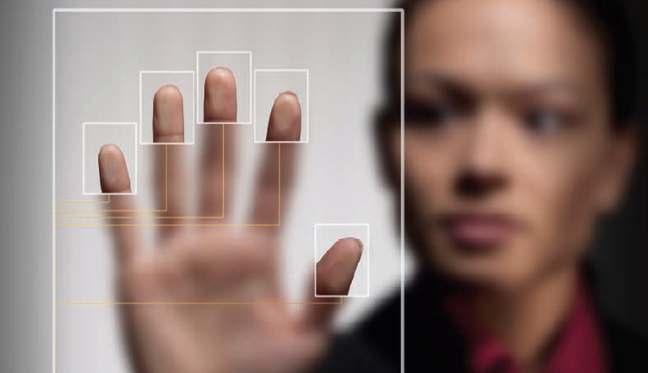

Наступили времена, когда дактилоскопия, сканирование сетчатки глаза или особенности голоса из шпионских атрибутов перешли к обеспечению безопасности и комфорта в различных сферах современной жизни. Речь идет о биометрических технологиях.

Идентификация личности по биометрическим параметрам

Биометрией называется совокупность способов и устройств для идентификации человека, которые основаны на его уникальных физиологических или поведенческих характеристиках.

Этот вид идентификации может применяться для предотвращения запрещенного доступа в здания, к компьютерам, банкоматам, мобильным телефонам и так далее.

Биометрические свойства это:

- отпечатки пальцев;

- геометрия лица;

- радужная оболочка глаз;

- рисунок сетчатки;

- голос;

- почерк;

- печать на клавиатуре;

- узор вен на руках и др.

Преимущества биометрической идентификации

Биометрическая защита дает больший эффект по сравнению, например, с использованием паролей, смарт-карт, PIN-кодов, жетонов или технологии инфраструктуры открытых ключей. Это объясняется возможностью биометрии идентифицировать не устройство, но человека.

Обычные методы защиты чреваты потерей или кражей информации, которая становится открытой для незаконных пользователей. Исключительный биометрический идентификатор, например, отпечатки пальцев, является ключом, не подлежащим потере.

Классификация способов биометрии

По типу используемой информации биометрическая идентификация делится на:

- Статические способы, основанные на уникальных свойствах, данных человек от рождения и неотъемлемых от него. Физиологические показатели (геометрия ладони или папиллярный узор пальцев) являются неизменными для человека.

- Динамические способы, основанные на поведенческой (то есть динамической) характеристике личности. Эти особенности характерны для подсознательных движений при воспроизведении каких-либо действий (речи, подписи, динамики клавиатурного набора). Такие поведенческие характеристики испытывают влияние управляемых и не очень управляемых психических факторов. Из-за их переменчивости биометрические образцы должны обновляться при их использовании.

Далее будут рассмотрены способы биометрической идентификации, соответствующие видам перерабатываемой информации.

Способы идентификации личности по биометрическим параметрам

Дактилоскопия

Этот метод опознавания является самым распространенным. Он использует неповторимость папиллярных узоров пальцев для каждого человека. Специальным сканером получают изображение пальцевого отпечатка. Оно трансформируется в цифровой код и сопоставляется с шаблоном, введенным ранее.

Процесс идентификациидлитсяне больше нескольких секунд. Определенный недостаток, сдерживающий развитие этого метода, состоит в предубеждении некоторых людей, не желающих оставлять данные о своих отпечатках пальцев. Контраргумент разработчиков аппаратуры заключается в том, что информация о папиллярном узоре не хранится, а хранится только короткий идентификационный код, выстроенный по отпечатку пальца и не позволяющий воссоздать узор для сравнения. Преимуществом метода является простота в использовании, надежность и удобство.

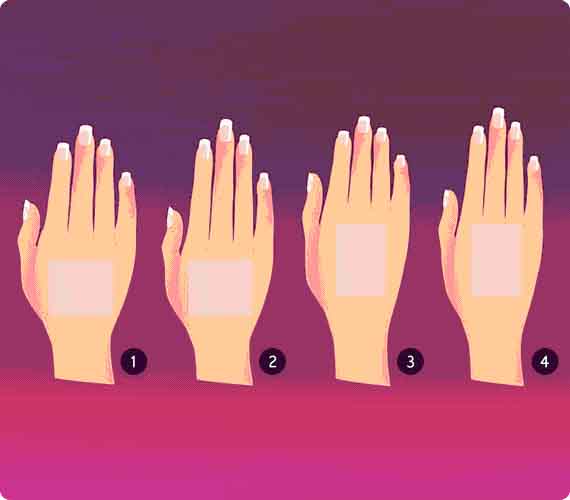

Отождествление по форме руки

Этот статический метод основан на измерении формы кисти руки. Она также является уникальным биометрическим параметром человека. Специальное устройство позволяет получить трехмерный вид кисти. В результате получают измерения для создания уникального цифрового кода, идентифицирующего человека.

Данный метод по своей технологии и точности сопоставим с методом отождествления по отпечатку пальца, хотя само устройство для реализации метода занимает много места. Чрезвычайно мала вероятность наличия двух идентичных кистей рук, имеющих одинаковую геометрию, хотя руки с возрастом меняются.

Сегодня идентификация по геометрии руки применяется в законодательных органах, больницах, международных аэропортах и т. д.

Аутентификация радужной оболочки

Основой этого метода является исключительность узора на радужной оболочке глаза. Для его выполнения нужна камера, чтобы получать изображение глаза с достаточным разрешением, и специальное программное обеспечение для выделения из полученного изображения рисунка на радужной оболочке. По нему и создается цифровой код, служащий для идентификации человека.

Достоинством сканеров является то, что от человека не требуют сосредотачиваться на цели, поскольку образец пятен радужной оболочки сосредоточен на поверхности глаза. Сканирование возможно на расстоянии меньше 1 м. Это удобно для использования, например, в банкоматах.

Идентификация по сетчатке глаза

Сетчатки сканируется с помощью низкоинтенсивного инфракрасного света, который направляется к кровеносным сосудам задней стенки глаза через зрачок. Сканеры сетчатки широко распространены в системах доступа на секретные объекты, поскольку у них почти не бывает неправильного разрешения доступа. Ошибки могут объясняться отклонением головы от эталонного положения и неправильной фокусировкой взгляда на источнике света.

Даже у близнецов различается капиллярный рисунок сетчатки. Вот почему этот способ может успешно использоваться для идентификации личности.

Недостатком таких систем можно отнести психологический фактор: не каждый человек может смотреть в темное отверстие, в котором в глаз что-то светит. Кроме того, эти системы чувствительны к неверной ориентации сетчатки, поэтому надо внимательно следить за положением глаза по отношению к отверстию.

Форма лица как объект для идентификации

Этот статический метод идентификации заключается в создании двух- или трехмерного образа лица человека. Камерой и специализированным программным обеспечением на изображении лица подчеркиваются контуры глаз, губ, бровей, носа и т. д. Затем вычисляют расстояния между этими элементами и прочие параметры. По этим сведениям создается образ, который для сравнения преобразуется в цифровую форму.

Этот способ относится к наиболее динамично развивающимся направлениям в индустрии биометрии. Его привлекательность основана на том, что не требуется специального дорогого оборудования. Достаточно персонального компьютера и видеокамеры. Кроме того, отсутствует физический контакт с устройствами. Не нужно прикасаться ни к чему, либо останавливаться, специально ожидая срабатывания системы.

Распознавание по рукописному почерку

Основой идентификации по почерку служит уникальность и стабильность этого фактора для каждого человека. Характеристики измеряются, переводятся в цифровой вид и подвергаются компьютерной обработке. То есть для сравнения выбирается не письмо как продукт, а сам процесс.

Распространены два метода обработки данных: обычное сравнение с образцом и динамическая верификация. Первый ненадежен, потому что подпись не всегда одинакова. Такой метод приводит к большому проценту ошибок. Динамическая верификация состоит в более сложных вычислениях. Этим методом в реальном времени регистрируются параметры самого процесса подписи: скорость движения руки на различных участках, силу давления и длительность разных этапов подписи. Это исключает подделку, так как невозможно в точности скопировать движения руки автора подписи.

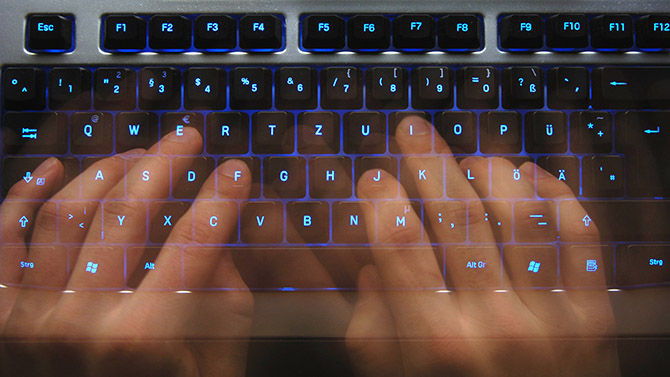

Распознавание по клавиатурному почерку

Этот метод, в общем, аналогичен описанному выше, однако подпись в нем заменяется неким кодовым словом, а из оборудования нужна лишь обычная клавиатура. Основной идентификационной характеристикой является динамика клавиатурного набора кодового слова.

Согласно современным исследованиям, клавиатурный почерк обладает определенной стабильностью, благодаря чему можно однозначно идентифицировать личность. Исходными данными является время между нажатием клавиш и их удержания. Причем время между нажатием показывает темп работы, а удержания — стиль работы, то есть плавное нажатие либо резкий удар.

Вначале на этапе фильтрации удаляются данные о «служебных» клавишах – функциональных, управления курсором и т. д.

Потом выделяются следующие характеристики пользователя:

- число ошибок в процессе набора;

- время между нажатиями на клавиши;

- скорость набора;

- время на удержание клавиш;

- аритмичность при наборе.

Распознавание по голосу

Биометрический метод идентификации голоса удобен в применении. Причинами его внедрения являются широкое распространение телефонных сетей и встраивание микрофонов в компьютеры. Недостатками можно считать факторы, оказывающие влияние на распознавание: помехи в микрофонах, окружающие шумы, ошибки в процессе произнесения, разное эмоциональное состояние человека при идентификации и т. п.

Главное в построении устройств аутентификации по голосу – выбор параметров, лучше всего описывающих индивидуальность голоса. Эти параметры сигнала называются признаками индивидуальности. Такие признаки, кроме данных об особенностях голоса, должны иметь и другие свойств. Например, они должны легко измеряться, и мало зависеть от шумов и помех. Кроме того, они должны обладать стабильностью во времени и сопротивляться имитации.

Разработаны системы с применением метода комбинированного анализа голоса с мимикой. Оказывается, мимика говорящего отличает только его и будет иной у произносящего те же слова другого человека.

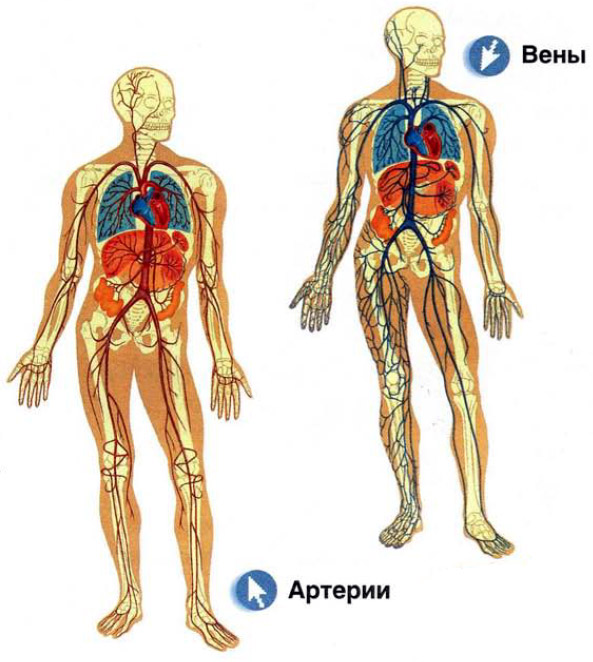

Термографическое наблюдение лицевых артерий и вен

Идентификация человека по лицу сильно упрощаются, если перейти в инфракрасный диапазон световых волн. Термография идентифицируемого лица выявляет уникальность расположения на лице артерий, снабжающих кожу кровью. Вопроса подсветки для этих биометрических устройств не существует, поскольку они воспринимают лишь температурные перепады лица и свет им не нужен. Эффективность распознавания не зависит от перегрева или переохлаждения лица, естественного старения личности, пластических операций, так как они не изменяют внутреннее положение сосудов.

Способом лицевой термографии можно различать близнецов, лицевые кровеносные сосуды которых сильно различаются.

В этом способе идентификации используется специализированная видеокамера инфракрасного дальнего диапазона.

Идентификация по венам руки

На биометрическом рынке присутствуют устройства, которые построены на анализе индивидуального расположения вен на руках. Во внимание принимается рисунок вен, расположенных на тыльной стороне кисти сжатой в кулак руки. Наблюдение за рисунком вен осуществляет телевизионная камера при инфракрасной подсветке. При вводе изображения производится его бинаризация, выделяющая вены. Подобное оборудование производит единственная английская фирма Vinchek.

Перспективы биометрии

Доминирующим способом идентификации личности по-прежнему остается распознавание отпечатков пальцев. Для этого существуют две главные причины:

- во многих странах начался переход на паспорта с биометрическими данными;

- разработка обновленных моделей сканеров пальцевых отпечатков для применения в маленьких устройствах (сотовые телефоны, карманные ПК, ноутбуки).

Существенное расширение можно ожидать в секторе идентификации по подписи в связи с широким внедрением цифровой электронной подписи. Распознавание голоса тоже может набрать обороты благодаря реализации крупных проектов в строительстве интеллектуальных зданий.

Основные прогнозы сводятся к тому, что внедрение биометрических устройств безопасности в скором будущем приобретет лавинный характер. Борьба с глобальным терроризмом потребует практического использования любых достижений в этой сфере. Благодаря интенсивному развитию мультимедийных и цифровых технологий и дальнейшее их удешевление позволят разработать и внедрить принципиально новые системы идентификации.

Определенные биометрические технологии сейчас проходят стадию разработки и некоторые из них признаны перспективными:

- термограмма лица в инфракрасном диапазоне;

- характеристики ДНК;

- спектроскопия кожи пальцев;

- отпечатки ладоней;

- форма ушной раковины;

- параметры походки человека;

- индивидуальные запахи человека;

- уровень солености кожи.

Эти способы биометрической идентификации на сегодняшний день можно считать сформировавшимися. Возможно, скоро они перейдут от научных исследований к коммерческим технологиям.

>

Идентификация личности

2.1. Идентификация личности.

Идентификация личности — это процесс установление тождества личности человека по совокупности признаков путем сравнительного их исследования.

Установить личность человека в большинстве случаев значит определить его фамилию, имя, отчество, год рождения, место рождения и другие установочные данные, которые необходимы для однозначной идентификации человека. Для целей установления личности разработаны и используются множество методов.

— визуальная идентификация

Наиболее распространенным в экономической, правоохранительной и некоторых иных сферах деятельности человека на сегодняшний день является метод установления личности по личным документам человека, которые призваны подтверждать основные установочные данные человека. Основной документ, удостоверяющий личность, в нашей стране — паспорт. Если человек демонстрирует его или при нем обнаружен паспорт (или аналогичный ему документ), то считается, что этот человек тот, чьи данные находятся в паспорте. Для подтверждения этого в паспорт помещена фотография, которая позволяет методом сравнения внешности подтвердить или опровергнуть личность владельца паспорта.

— электронная идентификация

При идентификации человека в «электронном виде» (интернет, пластиковые карты государственные услуги в электронном виде, электронные и мобильные платежи ит. д.) необходимо использование идентификационного номера, присваиваемого либо человеку, либо его персональным данным, который может однозначно определить соответствие персональных данных и этого человека.

4.2. Создание информационного (информационных) ресурсов

После нормативно-правового закрепления основ идентификации необходимо определить основные принципы разработки информационной системы (систем), позволяющих проводить идентификацию граждан. Данная система (системы) должны не только обеспечивать накопление информации о гражданах, но и иметь всю инфраструктуру. Которая позволит пользоваться данным информационным ресурсом, причем не только в программной части, но и в техническом обеспечении. Использование этого ресурса повсеместно должно предполагать наличие разветвленной сети передачи данных, доступ к которой должен быть обеспечен из любой точки страны (и из других стран также), должны быть определены все принципы защиты информации, обеспечение защиты от несанкционированного доступа как изнутри, так и извне. Кроме этого, также должны быть решены вопросы обеспечения достаточной производительности данного информационного ресурса, поскольку информационный обмен с базовым информационным ресурсом выше на несколько порядков, чем с ресурсами, используемыми для какой-либо одной отрасли деятельности.

От обладания признанной идентичностью можно извлечь множество выгод. Поэтому неслучайно концепция цифровой идентификации внедряется по всему миру – от Австралии до Индии. Технические специалисты и политики, руководствуясь благими намерениями, оцифровывают нашу идентичность для совершенствования различных институций – от аэропортов до систем медицинской информации.

Государства стремятся буквально “оцифровать” своих граждан в целях универсализации предоставления госуслуг. Банковские, туристические и страховые организации – для создания бесшовных экосистем предоставления своих продуктов и услуг. Но речь идет не только об эффективности и увеличении рыночной доли. В Сирии и Иордании беженцы часто перемещаются без удостоверения личности. Предоставление им убедительных доказательств того, кем они являются, может благоприятно сказаться на перспективах их обустройства, получении устойчивых источников дохода и работы в других государствах.

Однако при всех их преимуществах цифровые идентификаторы личности являются одной из самых серьезных технологических опасностей. Более того, осуществление цифровой идентификации с использованием ряда передовых технологий может только усилить этот риск. Приведем несколько примеров.

- Во-первых, уже создаются совершенные технологии биометрической идентификации с использованием большого числа метрик – распознавания лиц, дыхания, радужной оболочки глаза, человеческой походки и т.д. Хранение таких данных часто оказывается чрезмерно централизованным, небезопасным и непрозрачным.

- Во-вторых, современные способы геолокации позволяют отслеживать ваши цифровые идентификаторы в режиме реального времени.

- В-третьих, постоянная передача незащищенных данных из Интернета Вещей может позволить связать вас (и вашу личность) с другими идентификаторами и узлами в сети без вашего согласия.

- В-четвертых, системы, основанные на искусственном интеллекте и машинном обучении, могут принимать решения, отталкиваясь от ваших персональных данных. Эти системы часто основываются на данных, которые могут привести к предвзятому или даже дискриминационному отношению к вам. Они уже используются без достаточной прозрачности или внешнего контроля. Системы социального рейтингования, аналогичные той, что сейчас разрабатывается в Китае, будут основаны на цифровых идентификаторах личности, позволяя потенциально ограничивать ваше участие в общественной жизни.

Цифровые идентификаторы скоро станут необходимым условием для работы в цифровом мире. Это обстоятельство не ускользнуло от внимания авторитарных режимов. Уже сейчас они активно работают над нарушением связности Интернета, сбором и локализацией данных, системами массового наблюдения и контроля. Так что цифровые идентификаторы вполне могут использоваться в целях противоречащим основным свободам и демократическим принципам.

Мы можем сделать другой выбор.

При разработке и внедрении систем цифровой идентификации мы должны выступать за укрепляющие наши права принципы, а именно:

-

минимизацию объемов хранимых данных,

-

децентрализацию,

-

согласие владельцев персональных данных,

-

ограниченный доступ к ним.

Использование цифрового идентификатора не должно быть обязательным для всех. У нас должна быть возможность сказать «нет» любому требованию по предоставлению вам цифрового идентификатора.

При этом особое внимание должно уделяться безопасности персональных данных. На данный момент системы хранения данных являются одним из наиболее уязвимых компонентов цифровой идентификации. Например, не так давно оказалась скомпрометирована крупнейшая в мире национальная платформа цифровой идентификации – индийская программа Aadhaar.

Чтобы цифровая идентификационная система работала, не становясь легкой мишенью для взлома, она должна или быть децентрализованной, или основываться на общепризнанных принципах цифровой безопасности. В то же время возможность сохранения анонимности также должна присутствовать в рамках такой системы.

Наши данные должны быть надёжно защищены. Государства отвечают за сохранность наших данных, поэтому ответственные госорганы, неправительственные эксперты и правоведы, а также гражданское общество должны быть информированы об административном, законодательном и технологическом аспектах функционирования систем цифровой идентификации. В случае с Aadhaar Верховный суд Индии в своем недавнем постановлении признал необходимость создания надежной системы защиты данных.

Прозрачность также очень важна. Без прозрачности нет должной подотчетности, и остается мало путей для исправления нарушений прав человека.

Наконец, доступ к нашим данным со стороны госорганов должен регулироваться соответствующими международно-правовыми стандартами, в частности Международными принципами по соблюдению прав человека при использовании слежки в коммуникациях. Персональная информация, предоставляемая для какой-либо определенной цели, не должна использоваться для идентификации в целях обеспечения правопорядка, без соблюдения этих важных правовых норм.

Мы не можем продолжать идти по нынешнему пути, не выработав специальные механизмы для смягчения потенциального вреда от цифровой идентификации. Наши гражданские свободы должны стать основой, на которой будут строиться технологии цифровых идентификаторов, платформ и систем. В противном случае, в благом стремлении создать “цифровую идентичность” мы можем попросту попрать основные права человека.

Бретт Соломон – соучредитель и исполнительный директор общественной организации Access Now, перевод по материалам Wired

.