Содержание

- № 9. Аттестация информационных систем персональных данных

-

Мифы о 152-ФЗ, которые могут дорого обойтись оператору персональных данных

- Миф 1. Я поставил антивирус, межсетевой экран, огородил стойки забором. Я же соблюдаю закон?

- Миф 2. Я храню персональные данные в облаке, дата-центре, соответствующем требованиям 152-ФЗ. Теперь они отвечают за соблюдение закона

- Миф 3. Необходимый пакет документов и мер у меня есть. Персональные данные храню у провайдера, который обещает соответствие 152-ФЗ. Все в ажуре?

- Миф 4. За мной шпионит Моссад, или У меня непременно УЗ-1

- Миф 5. Все средства защиты (СЗИ) персональных данных должны быть сертифицированы ФСТЭК России

- Миф 6. Мне нужна криптозащита

- Практическое руководство по выполнению требований 152-ФЗ

- Нормативная база

- Уровень защищенности ИСПДн

- Вопрос №15: Подлежит ли обязательной Аттестации информационная система персональных данных call-центра? Если да, то куда обращаться и что для этого нужно?

№ 9. Аттестация информационных систем персональных данных

Аттестация по требованиям безопасности информации — процедура не дешевая и в большинстве случаев удорожает обеспечение безопасности ИСПДн раза в полтора-два, поэтому многие операторы персональных данных хотели бы обойти данную процедуру.

Приказ ФСТЭК России №17 от 11 февраля 2013г.

Сразу отметим, что понятие «аттестация ИСПДн» относится только к государственным информационным системам персональных данных, что накладывает на операторов обязательства по их защите в соответствии с Требованиями по защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах, утвержденными Приказом ФСТЭК России № 17 от 11.02.2013 г.

Для информационных систем, не являющихся государственными, аттестат соответствия требованиям по безопасности информации может понадобиться для доказывания должного уровня защиты ИСПДн. В этом случае данную процедуру можно провести в добровольном порядке. Провести аттестацию ИСПДн можно в соответствии со Специальными требованиями и рекомендациями по защите конфиденциальной информации (СТР-К). Документ этот ограниченного доступа и получить его можно только в территориальном управлении ФСТЭК России.

Сама процедура аттестации проводится организацией, имеющей лицензию на осуществление деятельности по технической защите конфиденциальной информации. При этом в данной организации создается аттестационная комиссия, состоящая из экспертов и специалистов в области информационной безопасности, которая проводит оценку соответствия организационных и технических мер, а также испытания технических и программных средств защиты персональных данных. В результате оценки соответствия выдается Аттестат либо предписание на устранение недостатков системы защиты ИСПДн, поэтому необходимо очень тщательно подойти к процедуре подготовки к аттестации, а лучше поручить подготовку компетентной организации.

О декларировании соответствия ИСПДн

Также в целях доказывания должного уровня защиты персональных данных возможно окажется достаточно и декларации соответствия, которая составляется самим оператором с привлечением специалистов в области защиты информации.

Данная статья отредактирована с учетом изменений законодательства и нормативных актов ФСТЭК России, вступающих в силу с 1 сентября 2013 г.

Понравилось? Расскажите друзьям:

| №8. Уведомление об обработке персональных данных | №9. Аттестация информационных систем персональных данных Оглавление Ликбеза |

№10. Декларирование соответствия ИСПДн требованиям по безопасности информации |

Мифы о 152-ФЗ, которые могут дорого обойтись оператору персональных данных

Всем привет! Я руковожу центром киберзащиты DataLine. К нам приходят заказчики с задачей выполнения требований 152-ФЗ в облаке или на физической инфраструктуре.

Практически в каждом проекте приходится проводить просветительскую работу по развенчанию мифов вокруг этого закона. Я собрал самые частые заблуждения, которые могут дорого обойтись бюджету и нервной системе оператора персональных данных. Сразу оговорюсь, что случаи госконтор (ГИС), имеющих дело с гостайной, КИИ и пр. останутся за рамками этой статьи.

Миф 1. Я поставил антивирус, межсетевой экран, огородил стойки забором. Я же соблюдаю закон?

152-ФЗ – не про защиту систем и серверов, а про защиту персональных данных субъектов. Поэтому соблюдение 152-ФЗ начинается не с антивируса, а с большого количества бумажек и организационных моментов.

Главный проверяющий, Роскомнадзор, будет смотреть не на наличие и состояние технических средств защиты, а на правовые основания для обработки персональных данных (ПДн):

- с какой целью вы собираете персональные данные;

- не собираете ли вы их больше, чем нужно для ваших целей;

- сколько храните персональные данные;

- есть ли политика обработки персональных данных;

- собираете ли согласие на обработку ПДн, на трансграничную передачу, на обработку третьими лицами и пр.

Ответы на эти вопросы, а также сами процессы должны быть зафиксированы в соответствующих документах. Вот далеко не полный список того, что нужно подготовить оператору персональных данных:

- Типовая форма согласия на обработку персональных данных (это те листы, которые мы сейчас подписываем практически везде, где оставляем свои ФИО, паспортные данные).

- Политика оператора в отношении обработки ПДн ( есть рекомендации по оформлению).

- Приказ о назначении ответственного за организацию обработки ПДн.

- Должностная инструкция ответственного за организацию обработки ПДн.

- Правила внутреннего контроля и (или) аудита соответствия обработки ПДн требованиям закона.

- Перечень информационных систем персональных данных (ИСПДн).

- Регламент предоставления доступа субъекта к его ПДн.

- Регламент расследования инцидентов.

- Приказ о допуске работников к обработке ПДн.

- Регламент взаимодействия с регуляторами.

- Уведомление РКН и пр.

- Форма поручения обработки ПДн.

- Модель угроз ИСПДн.

После решения этих вопросов можно приступать к подбору конкретных мер и технических средств. Какие именно понадобятся вам, зависит от систем, условий их работы и актуальных угроз. Но об этом чуть позже.

Реальность: соблюдение закона – это налаживание и соблюдение определенных процессов, в первую очередь, и только во вторую – использование специальных технических средств.

Миф 2. Я храню персональные данные в облаке, дата-центре, соответствующем требованиям 152-ФЗ. Теперь они отвечают за соблюдение закона

Когда вы отдаете на аутсорсинг хранение персональных данных облачному провайдеру или в дата-центр, то вы не перестаете быть оператором персональных данных.

Призовем на помощь определение из закона:

Обработка персональных данных – любое действие (операция) или совокупность действий (операций), совершаемых с использованием средств автоматизации или без использования таких средств с персональными данными, включая сбор, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передачу (распространение, предоставление, доступ), обезличивание, блокирование, удаление, уничтожение персональных данных.

Источник: статья 3, 152-ФЗ

Из всех этих действий сервис-провайдер отвечает за хранение и уничтожение персональных данных (когда клиент расторгает с ним договор). Все остальное обеспечивает оператор персональных данных. Это значит, что оператор, а не сервис-провайдер, определяет политику обработки персональных данных, получает от своих клиентов подписанные согласия на обработку персональных данных, предотвращает и расследует случаи утечки персональных данных на сторону и так далее.

Следовательно, оператор персональных данных по-прежнему должен собрать документы, которые были перечислены выше, и выполнить организационные и технические меры для защиты своих ИСПДн.

Обычно провайдер помогает оператору тем, что обеспечивает соответствие требованиям закона на уровне инфраструктуры, где будут размещаться ИСПДн оператора: стойки с оборудованием или облако. Он также собирает пакет документов, принимает организационные и технические меры для своего куска инфраструктуры в соответствие с 152-ФЗ.

Некоторые провайдеры помогают с оформлением документов и обеспечением технических средств защиты для самих ИСПДн, т. е. уровня выше инфраструктуры. Оператор тоже может отдать эти задачи на аутсорсинг, но сама ответственность и обязательства по закону никуда не исчезают.

Реальность: обращаясь к услугам провайдера или дата-центра, вы не можете передать ему обязанности оператора персональных данных и избавиться от ответственности. Если провайдер вам это обещает, то он, мягко говоря, лукавит.

Миф 3. Необходимый пакет документов и мер у меня есть. Персональные данные храню у провайдера, который обещает соответствие 152-ФЗ. Все в ажуре?

Да, если вы не забыли подписать поручение. По закону оператор может поручить обработку персональных данных другому лицу, например, тому же сервис-провайдеру. Поручение – это своего рода договор, где перечисляется, что сервис-провайдер может делать с персональными данными оператора.

Оператор вправе поручить обработку персональных данных другому лицу с согласия субъекта персональных данных, если иное не предусмотрено Федеральным законом, на основании заключаемого с этим лицом договора, в том числе государственного или муниципального контракта, либо путем принятия государственным или муниципальным органом соответствующего акта (далее – поручение оператора). Лицо, осуществляющее обработку персональных данных по поручению оператора, обязано соблюдать принципы и правила обработки персональных данных, предусмотренные настоящим Федеральным законом.

Источник: п.3, статья 6, 152-ФЗ

Тут же закрепляется обязанность провайдера соблюдать конфиденциальность персональных данных и обеспечивать их безопасность в соответствии с указанными требованиями:

В поручении оператора должны быть определены перечень действий (операций) с персональными данными, которые будут совершаться лицом, осуществляющим обработку персональных данных, и цели обработки, должна быть установлена обязанность такого лица соблюдать конфиденциальность персональных данных и обеспечивать безопасность персональных данных при их обработке, а также должны быть указаны требования к защите обрабатываемых персональных данных в соответствии со статьей 19 настоящего Федерального закона.

Источник: п.3, статья 6, 152-ФЗ

За это провайдер несет ответственность перед оператором, а не перед субъектом персональных данных:

В случае если оператор поручает обработку персональных данных другому лицу, ответственность перед субъектом персональных данных за действия указанного лица несет оператор. Лицо, осуществляющее обработку персональных данных по поручению оператора, несет ответственность перед оператором.

Источник: 152-ФЗ.

В поручении также важно прописать обязанность обеспечения защиты персональных данных:

Безопасность персональных данных при их обработке в информационной системе обеспечивает оператор этой системы, который обрабатывает персональные данные (далее – оператор), или лицо, осуществляющее обработку персональных данных по поручению оператора на основании заключаемого с этим лицом договора (далее – уполномоченное лицо). Договор между оператором и уполномоченным лицом должен предусматривать обязанность уполномоченного лица обеспечить безопасность персональных данных при их обработке в информационной системе.

Источник: Постановление Правительства РФ от 1 ноября 2012 г. № 1119

Реальность: если отдаете персональные данные провайдеру, то подписывайте поручение. В поручении указывайте требование по обеспечению защиты ПДн субъектов. Иначе вы не соблюдаете закон в части передачи работ обработки персональных данных третьим лицом и провайдер в части соблюдения 152-ФЗ вам ничего не обязан.

Миф 4. За мной шпионит Моссад, или У меня непременно УЗ-1

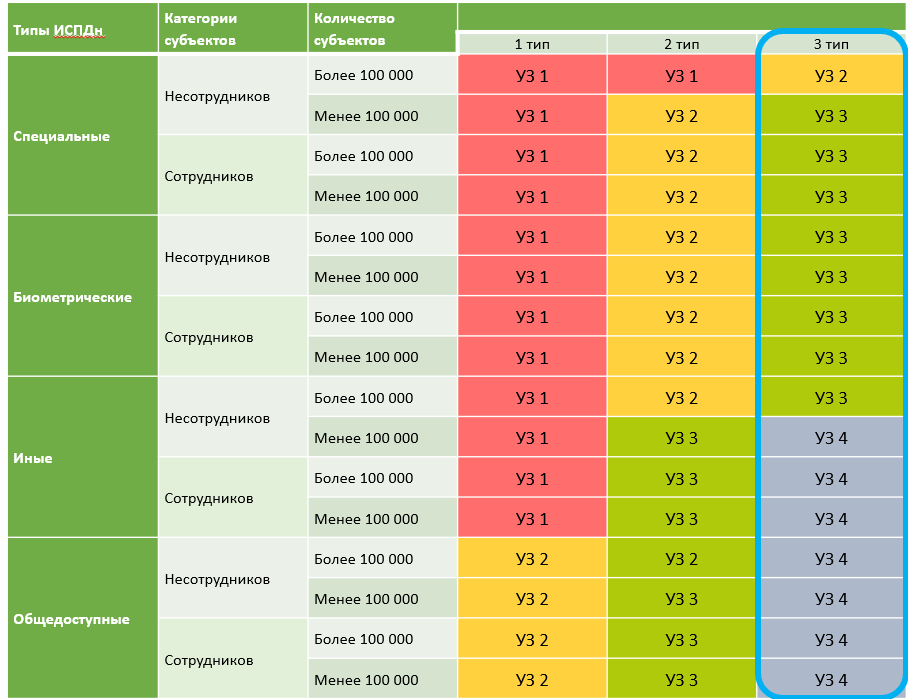

Некоторые заказчики настойчиво доказывают, что у них ИСПДн уровня защищенности 1 или 2. Чаще всего это не так. Вспомним матчасть, чтобы разобраться, почему так получается.

УЗ, или уровень защищенности, определяет, от чего вы будете защищать персональные данные.

На уровень защищенности влияют следующие моменты:

- тип персональных данных (специальные, биометрические, общедоступные и иные);

- кому принадлежат персональные данные – сотрудникам или несотрудникам оператора персданных;

- количество субъектов персональных данных – более или менее 100 тыс.

- типы актуальных угроз.

Про типы угроз нам рассказывает Постановление Правительства РФ от 1 ноября 2012 г. № 1119. Вот описание каждого с моим вольным переводом на человеческий язык.

Угрозы 1-го типа актуальны для информационной системы, если для нее в том числе актуальны угрозы, связанные с наличием недокументированных (недекларированных) возможностей в системном программном обеспечении, используемом в информационной системе.

Если вы признаете этот тип угроз актуальным, значит вы свято верите в то, что агенты ЦРУ, МИ-6 или МОССАД разместили в операционной системе закладку, чтобы воровать персональные данные конкретных субъектов именно из ваших ИСПДн.

Угрозы 2-го типа актуальны для информационной системы, если для нее в том числе актуальны угрозы, связанные с наличием недокументированных (недекларированных) возможностей в прикладном программном обеспечении, используемом в информационной системе.

Если считаете, что угрозы второго типа – это ваш случай, то вы спите и видите, как те же агенты ЦРУ, МИ-6, МОССАД, злобный хакер-одиночка или группировка разместили закладки в каком-нибудь пакете программ для офиса, чтобы охотиться именно за вашими персональными данными. Да, есть сомнительное прикладное ПО типа μTorrent, но можно сделать список разрешенного софта к установке и подписать с пользователями соглашение, не давать пользователям права локальных администраторов и пр.

Угрозы 3-го типа актуальны для информационной системы, если для нее актуальны угрозы, не связанные с наличием недокументированных (недекларированных) возможностей в системном и прикладном программном обеспечении, используемом в информационной системе.

Вам не подходят угрозы 1 и 2 типов, значит, вам сюда.

С типами угроз разобрались, теперь смотрим, какой же уровень защищенности будет у нашей ИСПДн.

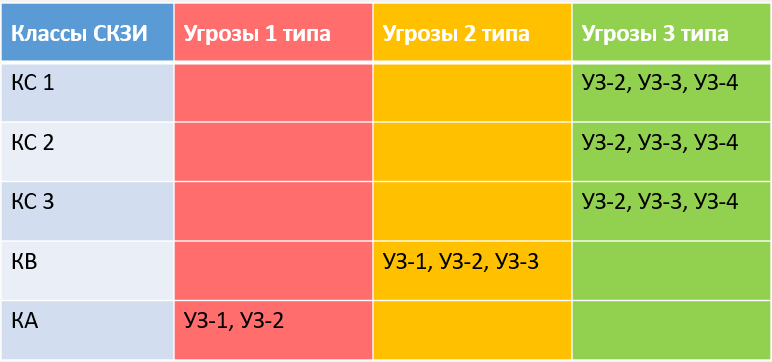

Таблица на основе соответствий, прописанных в Постановлении Правительства РФ от 1 ноября 2012 г. № 1119.

Если мы выбрали третий тип актуальных угроз, то в большинстве случаев у нас будет УЗ-3. Единственное исключение, когда угрозы 1 и 2 типа не актуальны, но уровень защищенности все равно будет высоким (УЗ-2), – это компании, которые обрабатывают специальные персональные данные несотрудников в объеме более 100 000. Например, компании, занимающиеся медицинской диагностикой и оказанием медицинских услуг.

Есть еще УЗ-4, и он встречается в основном у компаний, чей бизнес не связан с обработкой персональных данных несотрудников, т. е. клиентов или подрядчиков, либо базы персональных данных малы.

Почему так важно не переборщить с уровнем защищенности? Все просто: от этого будет зависеть набор мер и средств защиты для обеспечения этого самого уровня защищенности. Чем выше УЗ, тем больше всего надо будет сделать в организационном и техническом плане (читай: тем больше денег и нервов нужно будет потратить).

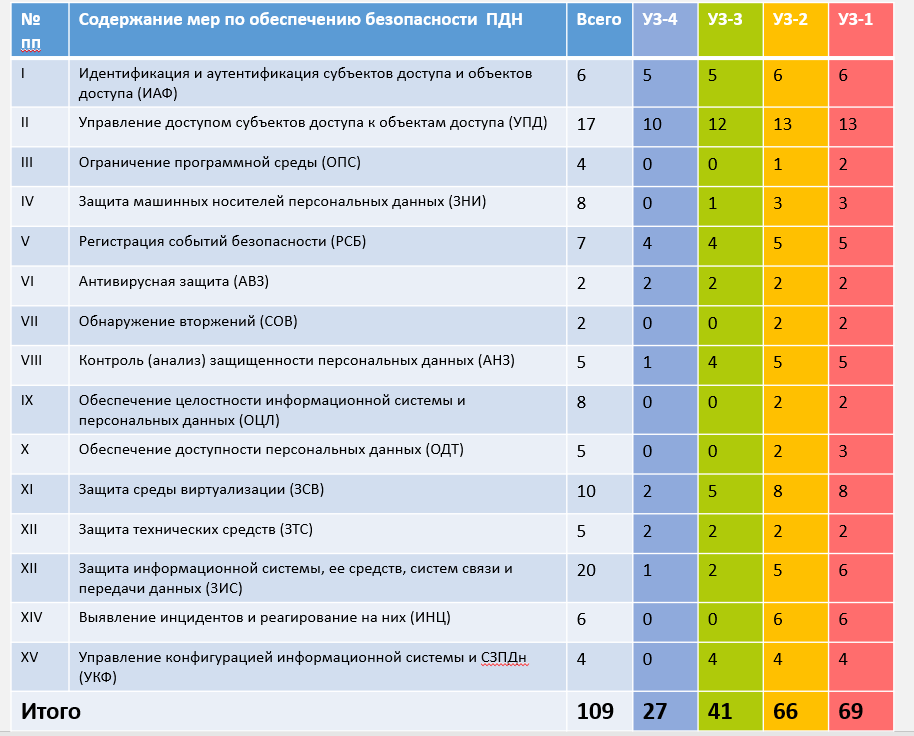

Вот, например, как меняется набор мер обеспечения безопасности в соответствии с тем же ПП-1119.

Теперь смотрим, как, в зависимости от выбранного уровня защищенности, меняется список необходимых мер в соответствии с Приказом ФСТЭК России № 21 от 18.02.2013 г. К этому документу есть длиннющее приложение, где определяются необходимые меры. Всего их 109, для каждого УЗ определены и отмечены знаком «+» обязательные меры – они как раз и рассчитаны в таблице ниже. Если оставить только те, которые нужны для УЗ-3, то получится 41.

Реальность: если вы не собираете анализы или биометрию клиентов, вы не параноик боитесь закладок в системном и прикладном ПО, то, скорее всего, у вас УЗ-3. Для него предусмотрен вменяемый список организационных и технических мер, которые реально выполнить.

Миф 5. Все средства защиты (СЗИ) персональных данных должны быть сертифицированы ФСТЭК России

Если вы хотите или обязаны провести аттестацию, то скорее всего вам придется использовать сертифицированные средства защиты. Аттестацию будет проводить лицензиат ФСТЭК России, который:

- заинтересован продать побольше сертифицированных СЗИ;

- будет бояться отзыва лицензии регулятором, если что-то пойдет не так.

Если аттестация вам не нужна и вы готовы подтвердить выполнение требований иным способом, названным в Приказе ФСТЭК России № 21 «Оценка эффективности реализованных в рамках системы защиты персональных данных мер по обеспечению безопасности персональных данных», то сертифицированные СЗИ для вас не обязательны. Постараюсь кратко привести обоснование.

В пункте 2 статьи 19 152-ФЗ говорится о том, что нужно использовать средства защиты, прошедшие в установленном порядке процедуру оценки соответствия:

Обеспечение безопасности персональных данных достигается, в частности:

3)применением прошедших в установленном порядке процедуру оценки соответствия средств защиты информации.

В пункте 13 ПП-1119 также есть требование об использовании средств защиты информации, прошедших процедуру оценки соответствия требованиям законодательства:

использование средств защиты информации, прошедших процедуру оценки соответствия требованиям законодательства Российской Федерации в области обеспечения безопасности информации, в случае, когда применение таких средств необходимо для нейтрализации актуальных угроз.

Пункт 4 Приказа ФСТЭК № 21 практически дублирует пункт ПП-1119:

Меры по обеспечению безопасности персональных данных реализуются в том числе посредством применения в информационной системе средств защиты информации, прошедших в установленном порядке процедуру оценки соответствия, в случаях, когда применение таких средств необходимо для нейтрализации актуальных угроз безопасности персональных данных.

Что общего у этих формулировок? Правильно – в них нет требования использовать сертифицированные средства защиты. Дело в том, что форм оценки соответствия несколько (добровольная или обязательная сертификация, декларирование соответствия). Сертификация – это лишь одна из них. Оператор может использовать несертифицированные средства, но нужно будет продемонстрировать регулятору при проверке, что для них пройдена процедура оценки соответствия в какой-либо форме.

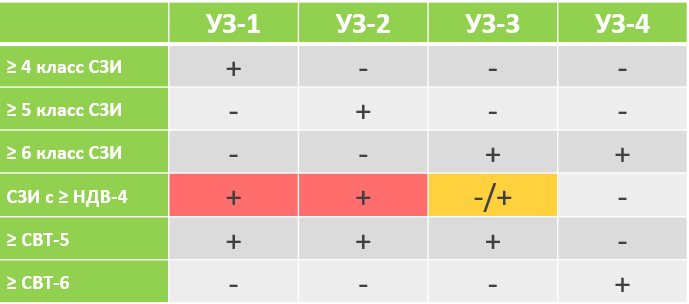

Если же оператор решает использовать сертифицированные средства защиты, то нужно выбирать СЗИ в соответствие с УЗ, о чем явно указано в Приказе ФСТЭК № 21:

Технические меры защиты персональных данных реализуются посредством применения средств защиты информации, в том числе программных (программно-аппаратных) средств, в которых они реализованы, имеющих необходимые функции безопасности.

При использовании в информационных системах сертифицированных по требованиям безопасности информации средств защиты информации:

Пункт 12 Приказа № 21 ФСТЭК России.

Реальность: закон не требует обязательного использования сертифицированных средств защиты.

Миф 6. Мне нужна криптозащита

Тут несколько нюансов:

- Многие считают, что криптография обязательна для любых ИСПДн. На самом деле использовать их нужно лишь в случае, если оператор не видит для себя иных мер защиты, кроме как применение криптографии.

- Если без криптографии никак, то нужно использовать СКЗИ, сертифицированные ФСБ.

- Например, вы решили разместить ИСПДн в облаке сервис-провайдера, но не доверяете ему. Свои опасения вы описываете в модели угроз и нарушителя. У вас ПДн, поэтому вы решили, что криптография – единственный способ защиты: будете шифровать виртуальные машины, строить защищенные каналы посредством криптозащиты. В этом случае придется применять СКЗИ, сертифицированные ФСБ России.

- Сертифицированные СКЗИ подбираются в соответствии с определенным уровнем защищенности согласно Приказу № 378 ФСБ.

Для ИСПДн с УЗ-3 можно использовать КС1, КС2, КС3. КС1 – это, например, C-Терра Виртуальный шлюз 4.2 для защиты каналов.

KC2, КС3 представлены только программно-аппаратными комплексами, такими как: ViPNet Coordinator, АПКШ «Континент», С-Терра Шлюз и т. д.

Если у вас УЗ-2 или 1, то вам нужны будут средства криптозащиты класса КВ1, 2 и КА. Это специфические программно-аппаратные комплексы, их сложно эксплуатировать, а характеристики производительности скромные.

Реальность: закон не обязывает использовать СКЗИ, сертифицированные ФСБ.

Практическое руководство по выполнению требований 152-ФЗ

Отношение Операторов персональных данных к требованиям законодательства разнообразно. Кто-то предпочитает ничего не делать, не подавать уведомление об обработке ПДн в Роскомнадзор и надеяться, что вопросы контроля обработки ПДн его не коснутся. Кто-то отдает вопросы защиты информации полностью на откуп сторонним организациям. Кто-то находит шаблонные комплекты организационно-распорядительных документов в общедоступных источниках, корректирует их, распечатывает и на этом останавливается. Каждый из этих подходов имеет свои недостатки.

Бездействие Оператора не спасает его от плановых или внеплановых (например, организованных по жалобе субъекта ПДн) проверок контролирующих органов. На фоне новостей о постоянно растущих штрафах за нарушения требований обработки ПДн такой подход выглядит малопривлекательным.

При полной передаче вопросов защиты информации на аутсорсинг появляется риск значительно переплатить. Это часто выливается в покупку дорогостоящих средств защиты информации с избыточной и не всегда востребованной функциональностью. Кроме того, созданная и внедренная система защиты без поддержки пользователей и администраторов Оператора в какой-то момент перестает быть актуальной. Ведь система защиты — это не только реализация технических мер и средств, а еще и организационные мероприятия, направленные на выработку сотрудниками Оператора норм и правил корректного отношения к защищаемой информации.

Шаблонные комплекты из сети позволяют создать лишь видимость защиты информации, при этом информационные системы фактически остаются уязвимы и подвержены угрозам.

Мы предлагаем синтетическую концепцию, когда уполномоченное лицо Оператора самостоятельно проходит определенные шаги построения системы защиты. А на этапе технической реализации системы защиты возможно привлечение специализированных организаций.

Такой подход позволяет уполномоченным лицам Оператора лучше понять существующие процессы обработки информации, включить в работу всех заинтересованных лиц и в результате получить эффективную систему защиты информации. Рассмотрим подход подробнее.

Нормативная база

Каждый оператор, приступая к работе, задается вопросом — с чего начать? Определимся с нормативной базой, на которую будем опираться.

- Федеральный закон от 27.07.2006 № 152-ФЗ «О персональных данных».

- Постановление Правительства Российской Федерации от 01.11.2012 № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных».

- Приказ Федеральной службы безопасности Российской Федерации от 10.07.2014 № 378 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств криптографической защиты информации, необходимых для выполнения установленных Правительством Российской Федерации требований к защите персональных данных для каждого из уровней защищенности».

- Приказ Федеральной службы по техническому и экспортному контролю (ФСТЭК России) от 11.02.2013 № 17 «Об утверждении требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах».

- Приказ Федеральной службы по техническому и экспортному контролю (ФСТЭК России) от 18.02.2013 № 21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных».

- «Методика определения актуальных угроз безопасности персональных данных при обработке в информационных системах персональных данных», утв. 14.02.2008 заместителем директора ФСТЭК России.

- «Базовая модель угроз безопасности персональных данных при обработке в информационных системах персональных данных», утв. 15.02.2008 заместителем директора ФСТЭК России.

- Банк данных угроз безопасности информации.

Мы рекомендуем начинать с идентификации систем, в которых осуществляется обработка ПДн, и их детального изучения. Дальнейшие действия будут зависеть от того, какая перед нами система.

Разберем порядок действий на отдельно взятой информационной системе.

Уровень защищенности ИСПДн

Необходимо определить, к какому типу относятся актуальные угрозы. Существуют три типа угроз:

- связанные с наличием недекларированных возможностей в системном программном обеспечении;

- связанные с наличием недекларированных возможностей в прикладном программном обеспечении;

- не связанные с наличием недекларированных возможностей в системном и прикладном программном обеспечении.

Рассматриваем каждую угрозу в отдельности. Определяем, к какому максимальному типу они относятся.

Следующим шагом необходимо определить категорию обрабатываемых данных. Существуют следующие категории персональных данных:

- специальные;

- биометрические;

- общедоступные;

- иные.

В одной ИС могут обрабатываться несколько категорий персональных данных. Подробное определение категорий дано в № 152-ФЗ.

Необходимо определить объем обрабатываемых ПДн. Здесь возможны 3 вариации:

- до 100 тысяч;

- более 100 тысяч;

- ПДн сотрудников Оператора (без привязки по объему).

На основании типа угроз, категории ПДн и объема ПДн делается вывод об уровне защищенности системы в соответствии с постановлением Правительства № 1119.

Для Определения УЗ можно воспользоваться специальной таблицей:

Класс ГИС

Если рассматриваемая система относится к ГИС, необходимо определить ее класс в соответствии с приказом ФСТЭК № 17 от 11.02.2013.

Для этого определяются дополнительные к предыдущему разделу показатели:

- Масштаб ГИС. Может быть федеральным, региональным и объектовым. Критерии определения зафиксированы в приказе ФСТЭК №17.

- Уровень значимости информации — определяется степенью возможного ущерба Оператора от нарушения конфиденциальности, целостности или доступности информации. Имеет три значения по убыванию значимости — УЗ1, УЗ2, УЗ3. Определяется экспертным путем. Критерии определения зафиксированы в приказе ФСТЭК № 17.

На основании уровня значимости и масштаба ИС делается вывод о классе ГИС.

Базовый набор мер

После определения уровня защищенности и класса (для ГИС) нужно перейти к формированию общего перечня требований и мер, которые необходимо обеспечить в ИС.

Для ИСПДн требования формируются в соответствии с определенным уровнем защищенности на основании № 152-ФЗ, постановления Правительства № 1119, приказа ФСБ РФ № 378 и приказа ФСТЭК № 21.

Для ГИС, помимо требований, необходимых для ИСПДн, дополнительно добавляются требования приказа ФСТЭК № 17.

В результате должен быть сформирован общий перечень требований и мер, которые необходимо обеспечить в ИС. Назовем его базовый набор мер.

Адаптированный набор мер

Следующим шагом является анализ полученного базового набора мер и его актуализация. То есть удаление из него всех мер, несвойственных рассматриваемой информационной системе. Например, удаляем меру «Защита беспроводных сетей», если беспроводные технологии в ИС не применяются. В итоге получаем адаптированный базовый набор мер.

Дополненный набор мер

Исследуем адаптированный базовый набор мер и соотносим его с перечнем актуальных угроз ИБ. В случае если ни одна мера не закрывает отдельную актуальную угрозу, дополняем набор дополнительными мерами. В результате все актуальные угрозы должны быть закрыты мерами ИБ из набора мер. На выходе получаем дополненный адаптированный базовый набор мер.

Система защиты информации

В соответствии с полученным набором мер осуществляется выбор технических средств защиты или организационных мероприятий, направленных на выполнение мер. Происходит формирование проекта системы защиты информации.

Для ИСПДн сертифицированные средства защиты информации применяются для закрытия актуальных угроз ИБ.

Для ГИС применяются только сертифицированные средства защиты информации.

Реализуется внедрение системы защиты по созданному проекту. Внедряются организационные меры и технические средства защиты. Разрабатываются политики, положения, инструкции, которые внедряются в процессы обработки информации. Устанавливаются, настраиваются и вводятся в эксплуатацию средства защиты информации. На этом этапе привлекаются специализированные организации, оказывающие соответствующие услуги. При самостоятельном внедрении ознакомьтесь с типичными ошибками при построении СЗПДН.

Контур-Безопасность: Разработка, внедрение и сопровождение систем защиты ПДн.

Заказать услугу

Аттестация

После введения системы защиты в эксплуатацию проводится оценка соответствия принятых мер требованиям законодательства.

Для ИСПДн оценка соответствия в форме аттестации не обязательна. Достаточным является проведение испытаний на соответствие требованиям безопасности с выдачей заключения. Испытания могут быть проведены оператором как самостоятельно, так и с привлечением специализированных организаций.

Для ГИС оценка соответствия в форме аттестации является обязательной процедурой. Для аттестации по требованиям безопасности информации необходимо привлечение специализированной организации, уполномоченной на данную деятельность.

Контур-Безопасность проводит аттестационные испытания и выдает аттестаты соответствия требованиям по безопасности информации.

Заказать услугу

Что в итоге

В результате данного подхода получаем систему защиты информации. Как видим, привлечение специализированных организаций происходит только на заключительных этапах. Данный подход позволяет сэкономить организациям значительные средства, так как основную часть работ они выполняют самостоятельно.

Кроме того, последовательно выполняя шаги, уполномоченные лица Операторов напрямую участвуют в работе по защите ИС, что должно положительно сказаться на эффективности полученной системы защиты информации.

А что потом?

Система защиты информации внедрена и принята в эксплуатацию. Можно ли успокоиться и забыть о ней? Конечно нет. Мир информационных систем и технологий очень изменчив. Технологии развиваются и совершенствуются, изменяются информационные системы. Возможно, через какое-то время угрозы ИБ, которые не были актуальны при проектировании системы защиты, станут актуальны. Для поддержания системы защиты информации в рабочем состоянии рекомендуем проводить аудит информационной безопасности не реже одного раза в год, привлекая для этого специалистов — либо собственными силами.

Удачи на пути создания собственной эффективной системы защиты информации.

Станислав Шиляев, руководитель проектов по информационной безопасности компании «СКБ Контур»

>

Вопросы и ответы о персональных данных

Вопрос №15: Подлежит ли обязательной Аттестации информационная система персональных данных call-центра? Если да, то куда обращаться и что для этого нужно?

Вопрос задает: Игорь, Нижний Новгород

Ответ:

В настоящее время процедура аттестации информационных систем персональных данных (ИСПДн) проводится исключительно в отношении Государственных информационных систем (ГИС) в соответсвии с Приказом ФСТЭК России от 11 февраля 2013 года № 17.

Если ИСПДн call-центра не является ГИС, то в соответствии с Федеральным законом №152-ФЗ «О персональных данных» обязательной является процедура оценки эффективности принимаемых мер по обеспечению безопасности персональных данных (п.4 ч.2 ст.19) и при необходимости Аудит соответствия обработки персональных данных настоящему Федеральному закону и принятым в соответствии с ним нормативным правовым актам (п.4 ч.1 ст.18.1).

В соответствии с Приказом ФСТЭК России от 18 февраля 2013 года №21 процедура Оценки эффективности может быть проведена оператором самостоятельно (при наличии квалифицированных специалистов) или организацией, имеющей лицензию на осуществление деятельности по технической защите конфиденциальной информации.

Для проведения внешнего Аудита соответсвия также необходимо обращаться к организации, имеющей указанную выше лицензию на ТЗКИ.

Для успешного прохождения Оценки эффективности ИСПДн и Аудита соответсвия нужна соответствующая подготовка в части разработки и внедрения необходимых организационных и технических мер по защите персональных данных.

Поделитесь ответом с друзьями: